Warning: Undefined property: stdClass::$Offers in /home/reviewdays/reviewdays.com/public_html/wp-content/plugins/wp-associate-post-r2/classes/class-amazon.php on line 159

Warning: Attempt to read property "Summaries" on null in /home/reviewdays/reviewdays.com/public_html/wp-content/plugins/wp-associate-post-r2/classes/class-amazon.php on line 159

Warning: Undefined property: stdClass::$Offers in /home/reviewdays/reviewdays.com/public_html/wp-content/plugins/wp-associate-post-r2/classes/class-amazon.php on line 159

Warning: Attempt to read property "Summaries" on null in /home/reviewdays/reviewdays.com/public_html/wp-content/plugins/wp-associate-post-r2/classes/class-amazon.php on line 159

- Active Insight – Synology Inc.

現在ネットワーク機材周りの調整中でNASの増設、買い替え等を進めているのですが、稼働開始直後から「FTP、SSH等」を使った外部からのログイン攻撃通知が「Active Insight」経由で来ているため、セキュリティの対策を行う事にしました。

「Active Insight」経由で攻撃通知のメールが多数届く

Synologyが提供している「Active Insight」経由でSSHを使ったログイン攻撃が総当たりで行われており、「mysql」や「admin」と言った標準で使用されているユーザーIDを使ってログインの試行錯誤が機械的に行われています。

このまま攻撃が何度も行われると、2段階認証を設定していなければ突破される危険性があり、NASのリソースを無駄に使って電気代の無駄になる事も考えられるので、早急に対策を行う必要があります。

「Active Insight」の攻撃ログ一覧

因みに当Synology製NASに対する攻撃類を「Active Insight」で確認できますが、酷いもんです。

東アフリカの「セーシェル(Seychelles)」という国のIP「196.251.70.115」から「SSH」、ユーザーIDの「admin、root、mysql、postgres、jira」等を使って侵入しようとした形跡がかなりの数ありました。

Synology製のNASはデフォルトでセキュリティが甘い

- 不正アクセス対策について – Synology コミュニティ

Synology製のNASは2025年10月時点でも初めてのセットアップ時にデフォルトで「ファイアウォールや複数回ログイン失敗時にブロックする機能等が自動的に有効化されていない」ため、このような事態が発生しています。

特にSSHやFTP等を使用した複数回のログイン失敗時におけるブロックする機能がデフォルトで機能していないのは個人的には致命的なのでは?と…。

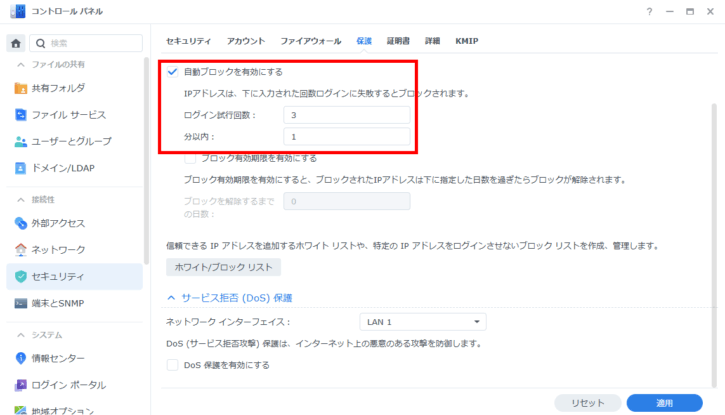

複数回のログイン失敗時の接続拒否の設定は必ず設定を推奨

・コントロールパネル → セキュリティ → 保護 → 自動ブロックを有効にチェック → ログイン試行回数:3回、1分以内 → 適用

※2025年10月5日現在最新の「DSM 7.2.2-72806」の設定項目です。

複数回のログイン失敗時の接続拒否設定は必須の設定かと思われるので、Synology製のNASを使用されている方は必ず設定を行いましょう。

上記設定で1分以内にログインを3回以上失敗すると自動的に一生ログインが行えなくなります。

下手すると自分が間違えて3回以上失敗→ブラックリスト入り→ローカル環境からブロックリストを削除する必要があるかもしれませんが、間違える方が悪い。

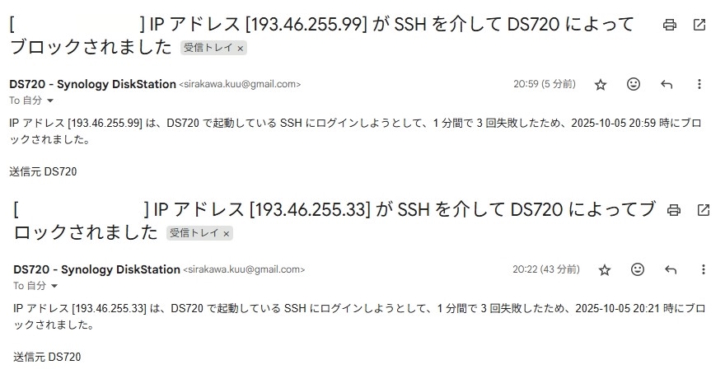

複数回ログイン失敗時の接続拒否の効果は大有り

上記「複数回のログイン失敗時の接続拒否設定」を設定後、既に2件も「IP アドレス [193.46.255.33] が SSH を介して DS720 によってブロックされました」というメールが来ており、効果は大有りな様子。

何故この設定がデフォルトでONになる設定になっていないのか理解に苦しむ。

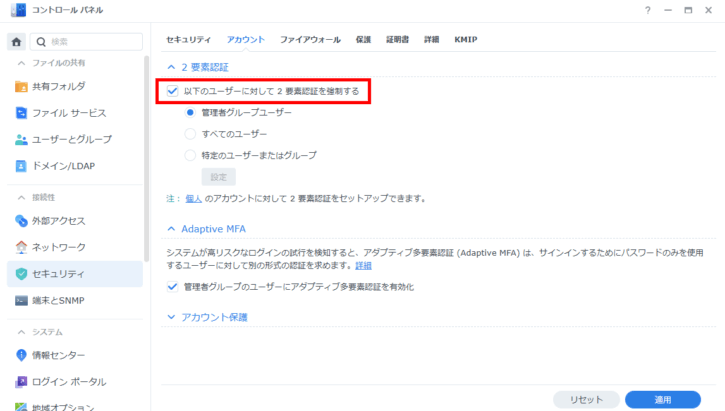

2段階認証も設定しておくとさらに安全

・コントロールパネル → セキュリティ → アカウント → 2要素認証 → 以下ユーザーに対して2要素認証を強制するにチェック

2段階認証(Synology的には”2要素認証”)を設定しておけばより強固なセキュリティとなり、ID、パスがどこかから流出しても2段階認証の設定のお陰で外部からログインされる事も無く、より安心・安全となります。

以上参考になりましたら。